Som IT-ekspert blir jeg ofte spurt om de beste måtene å beskytte Windows 10-datamaskiner mot angrep utenfor. I denne artikkelen vil jeg introdusere deg til noen grunnleggende konsepter for passord og kontosperrepolicy i Windows 10, og hvordan du kan bruke disse funksjonene til å styrke sikkerheten til systemet ditt.

hvilke filtyper støtter Windows Media Player

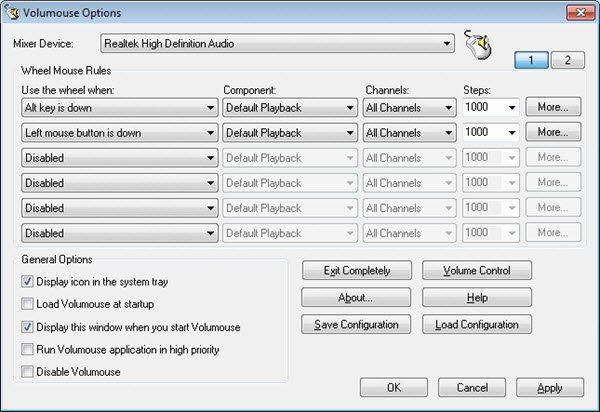

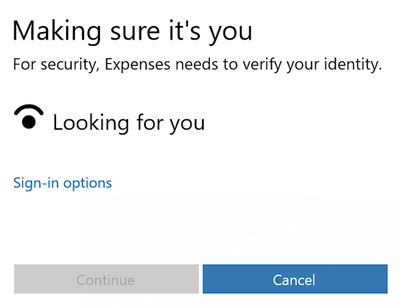

En av de viktigste sikkerhetsfunksjonene i ethvert operativsystem er passordpolicyen. Dette styrer hvordan passord lagres, hvor ofte de må endres og hvor komplekse de må være. I Windows 10 kan du angi en passordpolicy ved å åpne Innstillinger-appen og gå til Kontoer > Påloggingsalternativer.

I Passord-delen kan du angi hvor ofte passord må endres, og hvor lenge de kan være før de utløper. Du kan også angi minimumspassordlengden, og om passord må oppfylle kompleksitetskravene eller ikke. Disse kravene inkluderer ting som å ha en blanding av store og små bokstaver, tall og spesialtegn.

En annen viktig sikkerhetsfunksjon er kontosperrepolicy. Dette styrer hvor mange mislykkede påloggingsforsøk som tillates før en konto låses ute. Du kan angi kontosperrepolicyen ved å åpne redigeringsprogrammet for lokal gruppepolicy (gpedit.msc).

I delen Kontolåsing kan du angi antall mislykkede påloggingsforsøk som er tillatt før en konto låses ute. Du kan også angi varigheten av kontosperringen, som er hvor lang tid en konto forblir utestengt etter å ha nådd maksimalt antall mislykkede påloggingsforsøk. Som standard vil Windows 10 låse en konto i 30 minutter etter 10 mislykkede påloggingsforsøk.

Ved å konfigurere disse passord- og kontosperrepolicyene kan du bidra til å forhindre brute force-angrep på din Windows 10-datamaskin. Disse angrepene er der en angriper prøver å gjette en brukers passord ved å prøve tusenvis eller til og med millioner av forskjellige kombinasjoner. Ved å gjøre passordene dine mer komplekse og sette en grense på antall mislykkede påloggingsforsøk, kan du gjøre det mye vanskeligere for en angriper å gjette et passord og få tilgang til systemet ditt.

For å beskytte datamaskinen din mot uautorisert bruk, gir Windows 10/8/7 muligheten til å beskytte den med et passord. EN Sterkt passord Dermed er det datamaskinens første forsvarslinje.

Hvis du vil øke sikkerheten til Windows-datamaskinen din, kan du styrke Windows-påloggingspassordpolicy ved hjelp av innebygd Lokal sikkerhetspolitikk eller Secpol.msc . Nestet blant de mange innstillingene er et nyttig sett med alternativer som lar deg tilpasse passordpolicyen for datamaskinen din.

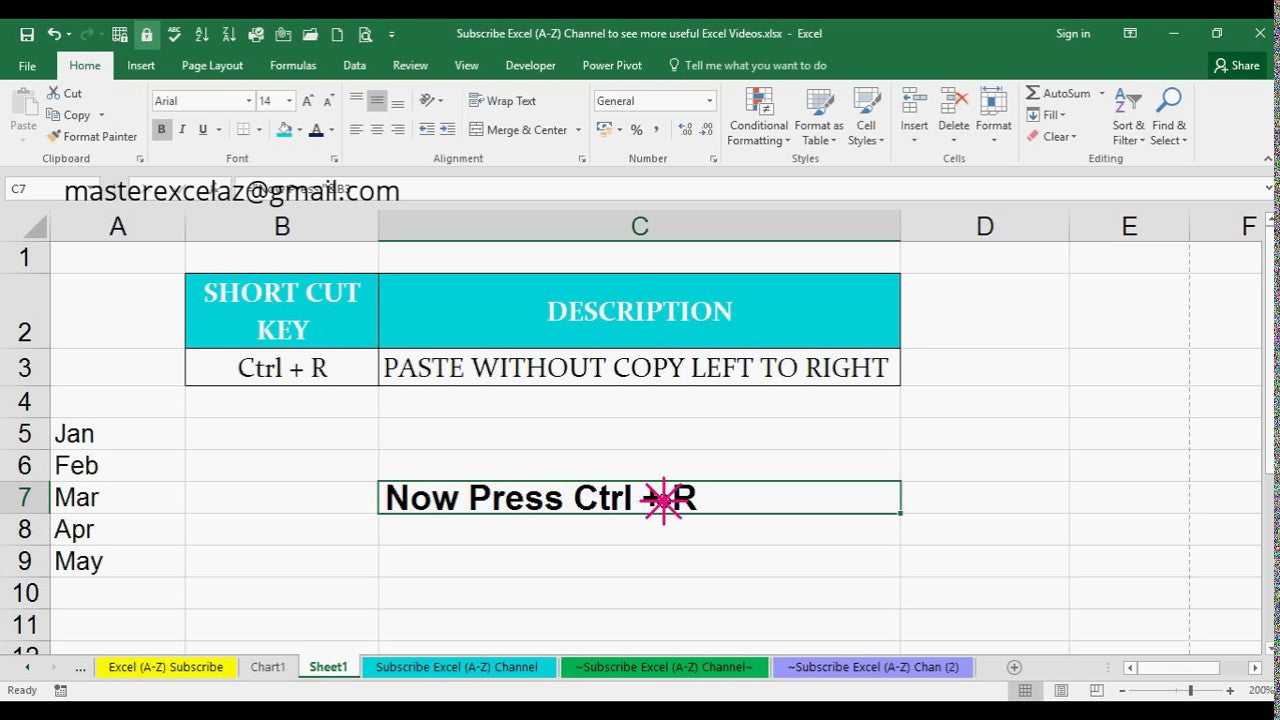

Håndheve passordpolicy for Windows-pålogging

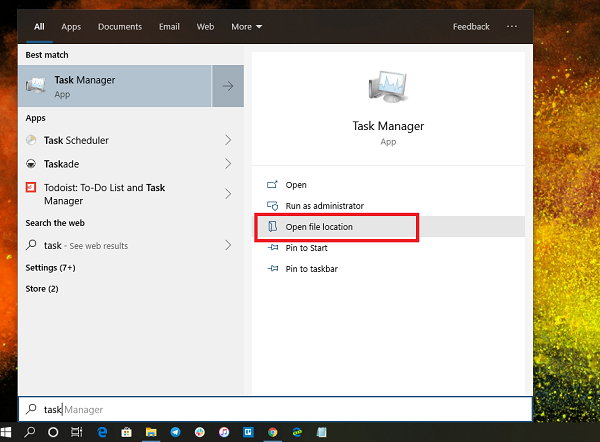

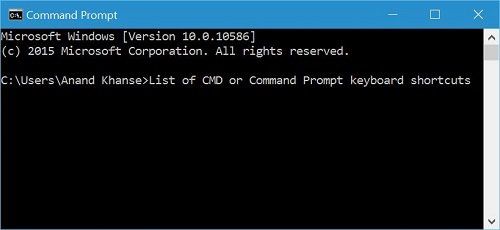

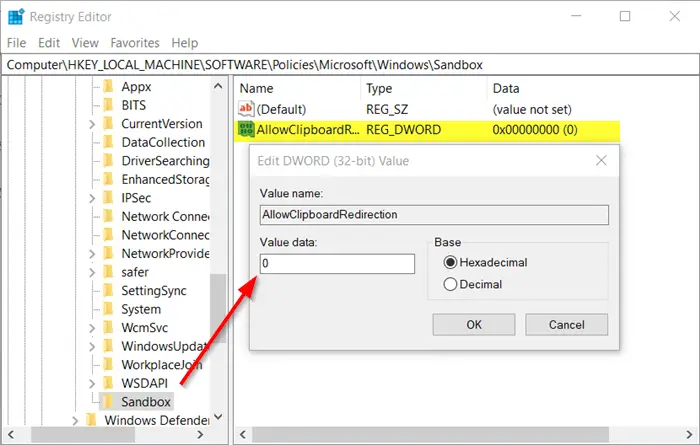

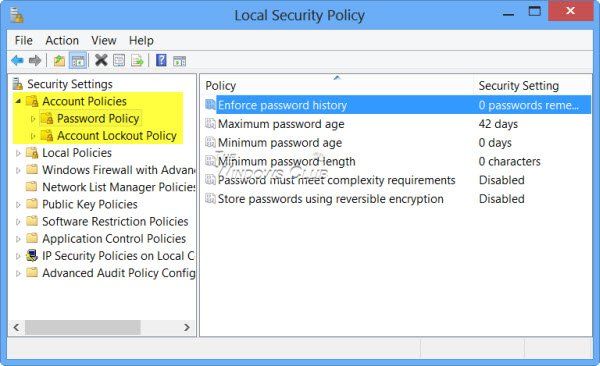

For å åpne og bruke den lokale sikkerhetspolicyen, åpne løpe , type secpol.msc og trykk Enter. Klikk på på venstre panel Kontopolicyer > Passordpolicy . I den høyre ruten ser du innstillingene for å konfigurere passordpolicyen.

Dette er noen av innstillingene du kan tilpasse. Dobbeltklikk på hver av dem for å åpne egenskapsvinduet. Du kan velge alternativet du ønsker fra rullegardinmenyen. Når du har installert dem, ikke glem å klikke på Bruk/OK.

1] Aktiver passordhistorikk

Tilbakestill Windows Update Agent

Ved å bruke denne policyen kan du sikre at brukere ikke bruker gamle passord igjen og igjen etter en stund. Denne innstillingen spesifiserer antall unike nye passord som må knyttes til en brukerkonto før et gammelt passord kan gjenbrukes. Du kan angi hvilken som helst verdi mellom. Standard er 24 på domenekontrollere og 0 på frittstående servere.

2] Maksimal passordalder

Du kan tvinge brukere til å endre passord etter et visst antall dager. Du kan angi at passord skal utløpe etter et antall dager mellom 1 og 999, eller du kan angi at passord aldri utløper ved å sette antall dager til 0. Standard er 42 dager.

3] Minimum passordalder

Her kan du angi minimumsperioden et passord må brukes før det kan endres. Du kan angi verdien fra 1 til 998 dager, eller tillate endringer umiddelbart ved å sette antall dager til 0. Standard er 1 på domenekontrollere og 0 på frittstående servere. Selv om denne innstillingen kanskje ikke håndhever passordpolicyen din, kan du angi denne policyen hvis du vil forhindre at brukere endrer passord for ofte.

4] Minimum passordlengde

Dette er en viktig innstilling, og du kan øke den for å forhindre hackingforsøk. Du kan angi verdien fra 1 til 14 tegn, eller du kan angi at det ikke kreves passord ved å sette antall tegn til 0. Standard er 7 på domenekontrollere og 0 på frittstående servere.

hvordan du beskytter deg mot stråling fra bærbare datamaskiner

Du kan også velge Aktiver to innstillinger til hvis du vil. Når du har åpnet de riktige egenskapsfeltene, velger du Aktivert og Bruk for å aktivere policyen.

5] Passord må oppfylle kompleksitetskrav

En annen viktig innstilling du vil bruke, da den vil gjøre passord mer komplekse og derfor vanskeligere å knekke. Hvis denne policyen er aktivert, må passord oppfylle følgende minimumskrav:

- Ikke inneholde brukerkontonavnet eller deler av brukerens fulle navn som er lengre enn to påfølgende tegn.

- Må bestå av minst seks tegn. Inneholder tegn fra tre av følgende fire kategorier:

- Store bokstaver i det engelske alfabetet (fra A til Å)

- Engelske små bokstaver (a til z)

- Base 10 sifre (0 til 9)

- Ikke-alfabetiske tegn (f.eks.!, $, #,%)

6] Lagre passord ved hjelp av reversibel kryptering.

Denne sikkerhetsinnstillingen bestemmer om operativsystemet lagrer passord ved bruk av reversibel kryptering. Lagring av passord ved hjelp av reversibel kryptering er i hovedsak det samme som å lagre ren tekstversjoner av passord. Av denne grunn bør denne policyen aldri aktiveres med mindre programkravene oppveier behovet for å beskytte passordinformasjon.

Lese : Slik setter du opp en passordpolicy i Windows 10 .

Kontosperrepolicy i Windows 10

For ytterligere å håndheve passordpolicyen kan du også angi blokkeringsvarighet og terskler, da dette vil stoppe potensielle hackere etter et visst antall mislykkede forsøk. For å konfigurere disse innstillingene, klikk i venstre rute Retningslinjer for låsing av kontoer .

windows 10 iso uten medieopprettingsverktøy

1] Kontosperregrense for ugyldige pålogginger

Hvis du angir denne policyen, kan du kontrollere antall ugyldige pålogginger. Standard er 0, men du kan angi et tall mellom 0 og 999 mislykkede påloggingsforsøk.

2] Varighet for kontosperring

Ved å bruke denne innstillingen kan du angi antall minutter som en låst konto forblir låst før den låses opp automatisk. Du kan angi hvilken som helst verdi fra 0 til 99999 minutter. Denne policyen må angis sammen med retningslinjene for kontosperregrense.

Lese: Begrens antall påloggingsforsøk til Windows .

3] Tilbakestill kontolåsteller etter

Denne sikkerhetsinnstillingen bestemmer antall minutter som må gå etter et mislykket påloggingsforsøk før telleren for mislykkede påloggingsforsøk tilbakestilles til 0 mislykkede påloggingsforsøk. Det tilgjengelige området er fra 1 minutt til 99 999 minutter. Denne policyen må også angis sammen med retningslinjene for kontosperregrense.

Vær trygg, vær trygg!

Last ned PC Repair Tool for raskt å finne og automatisk fikse Windows-feilSkjønner AuditPol i Windows ? Hvis ikke, kan du lese om det.